1. 安全技术

网络安全从领域划分上,我们一般分为基础设施安全,应用安全,数据安全等几个领域,针对每个领域又都有一些对应的专业名词术语。

1.1 基础设施安全

1.1.1 WAF

Web应用防火墙(Web Application Firewall,简称: WAF)。Web应用防火墙是通过执行一系列针对HTTP/HTTPS的安全策略来专门为Web应用提供保护的一款产品,阿里对应的安全产品为霸下,可以精准识别HTTP/HTTPS流量中的黑客攻击流量,从流量特征,而且能够从访问行为上识别黑客攻击,针对黑客攻击自动产生线上的Hotpatch,达到一键/自动拦截未知攻击的能力。

1.1.2 CC

CC攻击的是攻击者利用恶意软件/脚本模拟正常用户发起恶意请求,来消耗服务器的资源。对于一般单维度IP的计算,很难应对目前分布式的CC攻击。面对这种威胁,阿里对应的安全产品为霸下,七层流量清洗可以通过多维度的汇聚计算,从IP,UID,SID,UA等维度进行多重计算,精准识别并拦截CC攻击。

1.1.3 DDOS

分布式拒绝服务攻击 (Distributed Denial Of Service Attack)可以使很多的计算机在同一时间遭受到攻击,使攻击的目标无法正常使用,DDoS是借助数百、甚至数千台被入侵后安装了攻击进程的主机同时发起的集团行为,一个完整的DDoS攻击体系由攻击者、主控端、代理端和攻击目标四部分组成。主控端和代理端分别用于控制和实际发起攻击,其中主控端只发布命令而不参与实际的攻击,代理端发出DDoS的实际攻击包。真正的攻击者一旦将攻击的命令传送到主控端,攻击者就可以关闭或离开网络.而由主控端将命令发布到各个代理主机上。这样攻击者可以逃避追踪。每一个攻击代理主机都会向目标主机发送大量的服务请求数据包,这些数据包经过伪装,无法识别它的来源,而且这些数据包所请求的服务往往要消耗大量的系统资源,造成目标主机无法为用户提供正常服务。甚至导致系统崩溃。

1.1.4 IDS

入侵检测系统(IDS)是防火墙的补充解决方案,可以防止网络基础设施(路由器、交换机和网络带宽)和服务器(操作系统和应用层)受到拒绝服务(DoS) 袭击。由于问题比较复杂,先进的IDS解决方案一般都包含两个组件:用于保护网络的IDS(NIDS)和用于保护服务器及其上运行的应用的主机IDS (HIDS)。Y-Agent是一款主机入侵检测(HIDS)产品,深入OS内核在主机上监听进程行为和文件变化,扫描核心配置和异常文件,帮助您获得更细致完整的安全可视性和入侵检测能力。

1.1.5 IPS

IPS入侵防御系统是对防病毒软件和防火墙的补充。 入侵防御系统是一部能够监视网络或网络设备的网络资料传输行为的计算机网络安全设备,能够即时的中断、调整或隔离一些不正常或是具有伤害性的网络资料传输行为。

1.1.6 渗透测试

渗透测试(Penetration Test)是一种黑盒安全测试方法,安全专家通过模拟真实黑客的技术手段对目标进行漏洞检测,突破系统的安全防护手段,深入评估漏洞所可能造成的实际影响。

1.1.7 蜜罐

本质上是一种对攻击方进行欺骗的技术,通过布置一些作为诱饵的主机、网络服务或者信息,诱使攻击方对它们实施攻击,从而可以对攻击行为进行捕获和分析,了解攻击方所使用的工具与方法,推测攻击意图和动机,能够让防御方清晰地了解他们所面对的安全威胁,并通过技术和管理手段来增强安全防护能力。类似情报收集系统,故意让人攻击的目标,引诱黑客前来攻击,还可以通过窃听黑客之间的联系,收集黑客所用的种种工具,并且掌握他们的社交网络。

1.1.8 WebShell

WebShell就是以PHP、JSP或者CGI等网页文件形式存在的一种命令执行环境,也可以将其称做是一种网页后门。黑客在入侵了一个网站后,通常会将这些asp或php后门文件与网站服务器WEB目录下正常的网页文件混在一起,好后就可以使用浏览器来访问这些asp 或者php后门,得到一个命令执行环境,以达到控制网站服务器的目的。可以上传下载文件,查看数据库,执行任意程序命令等。

1.1.9 APT

高级可持续性攻击,又称APT攻击,通常由国家背景的相关攻击组织进行攻击的活动。APT攻击常用于国家间的网络攻击行动。主要通过向目标计算机投放特种木马(俗称特马),实施窃取国家机密信息、重要企业的商业信息、破坏网络基础设施等活动,具有强烈的政治、经济目的。中国目前依然是APT攻击的主要受害国,受到来自于东亚、东南亚、南亚、欧美等各个区域的网络威胁。

2019年上半年根据安全厂商的攻击报告统计, 全球APT攻击披露次数最多的组织依次为,海莲花和污水(MuddyWater)。

1.1.10 溯源取证

溯源就是找到攻击者,可以通过抓包取证,分析DNS 等等各种方式来溯源。溯源最重要的环节之一就是样本取证与分析。也就是找残留文件,可能是脚本,dll,so,exe等,或相关流量异常, 端口,进程,异常日志。

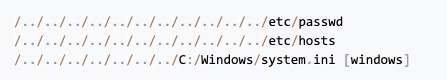

1.1.11 ByPass

字面含义,绕过。指入侵者在入侵时如何绕过反入侵软件的检测或者发现,比如如果想bypass WAF的拦截,就需要了解WAF的检测机制,再对一些字母做变形或者运算,让规则识别不了当前的操作即绕过检测或拦截。

1.1.12 逃逸

逃逸有沙箱逃逸,容器逃逸,虚拟机逃逸,主要是指沙箱,容器或者虚拟机有漏洞导致黑客可以访问它的宿主顶层系统或者硬件。如虚拟机逃逸,可以通过虚拟机操作系统可以访问其宿主的实体机操作系统,虚拟机和实体机间安全层被打破。

1.2 应用安全

1.2.1 漏洞

漏洞是指一个系统存在的弱点或缺陷,系统对特定威胁攻击或危险事件的敏感性,或进行攻击的威胁作用的可能性。漏洞可能来自应用软件或操作系统设计时的缺陷或编码时产生的错误,也可能来自业务在交互处理过程中的设计缺陷或逻辑流程上的不合理之处。

1.2.1.1 SRC

安全响应中心SRC(Security Response Center)提供给白帽子的安全漏洞和威胁情报上报平台,以公司提升自身产品及业务的安全性,同时也希望借此平台加强与安全业界同仁的合作与交流。

1.2.1.2 POC

Proof of Concept,中文是“观点证明”。这个短语会在漏洞报告中使用,漏洞报告中的POC则是一段说明或者一个攻击的样例,使得读者能够确认这个漏洞是真实存在的,一般白帽子在在各公司的SRC平台提交漏洞时都需要提供POC。

1.2.1.3 EXP

EXP,Exploit,中文意思是“漏洞利用”。意思是一段对漏洞如何利用的详细说明或者一个演示的漏洞攻击代码,可以使得读者完全了解漏洞的机理以及利用的方法, 一个系统有漏洞不一定能被利用,也就是不一定会有一个EXP。

1.2.1.4 Payload

本身的含义是负载(负载以外的是开销),早上小明骑自行车从东门到北门,有效的负载就是小明的重量,开销是自行车的重量。安全领域里用来表示有效攻击负载,用于一次漏洞利用(EXP)中的攻击代码,起关键作用的代码,有Web 开发的同学有时候会看到有类似这样的攻击请求,为了获取密码等关键信息,这些就是payload。

1.2.1.5 RCE

RCE全称:remote command/code execute分为远程命令执行ping和远程代码执行evel。

漏洞出现的原因:没有在输入口做输入处理。我们常见的路由器、防火墙、入侵检测等设备的web管理界面上一般会给用户提供一个ping操作的web界面,用户从web界面输入目标IP,提交后,后台会对该IP地址进行一次ping测试,并返回测试结果。其实这就是一个接口,可以让攻击者直接向后台服务器远程注入操作系统命令或者代码,从而控制后台系统,这就是RCE漏洞。

1.2.1.6.CVE漏洞

CVE 的英文全称是“Common Vulnerabilities & Exposures”公共漏洞和暴露,例如CVE-2015-0057、CVE-1999-0001等等。CVE就好像是一个字典表,为广泛认同的信息安全漏洞或者已经暴露出来的弱点给出一个公共的名称。如果在一个漏洞报告中指明的一个漏洞,如果有CVE名称,你就可以快速地在任何其它CVE兼容的数据库中找到相应修补的信息,解决安全问题。

1.2.1.7 0DAY

零日漏洞或零时差漏洞(Zero-dayexploit)通常是指还没有补丁的安全漏洞,而零日攻击或零时差攻击(英语:Zero-dayattack)则是指利用这种漏洞进行的攻击。提供该漏洞细节或者利用程序的人通常是该漏洞的发现者。零日漏洞的利用程序对网络安全具有巨大威胁,因此零日漏洞不但是黑客的最爱,掌握多少零日漏洞也成为评价黑客技术水平的一个重要参数。

1.2.2 AST

AST(Application Security Testing) 应用安全测试,为了发现漏洞和缺陷,确保Web应用在交付之前和之后都是安全的,就需要在黑客找到和利用它们之前,用应用安全测试技术识别程序中的漏洞。AST又分为三种:

1.2.2.1 SAST

静态应用程序安全测试(Static Application Security Testing)又称白盒,在编码阶段分析应用程序的源代码或二进制文件的语法、结构、过程、接口等来发现程序代码存在的安全漏洞, 如阿里的白盒扫描STC。

1.2.2.2 DAST

动态应用程序安全测试(Dynamic Application Security Testing)又称黑盒,在测试或运行阶段分析应用程序的动态运行状态。它模拟黑客行为对应用程序进行动态攻击,分析应用程序的反应,从而确定该Web应用是否有漏洞。

1.2.2.3 IAST

IAST:交互式应用程序安全测试(Interactive Application Security Testing),又称灰盒。IAST相当于是DAST和SAST结合的一种互相关联运行时安全检测技术。

1.2.3 SDL

SDL(Security Development Lifecycle(安全开发生命周期),是微软提出的从安全角度指导软件开发过程的管理模式。SDL是一个安全保证的过程,其重点是软件开发,它在开发的所有阶段都引入了安全和隐私的原则。SDL中的方法试图从安全漏洞产生的根源上解决问题,通过对软件工程的控制,保证产品的安全性。据估计,项目发布后再执行漏洞修复计划,其修复成本相当于在设计阶段执行修复的30倍。 SDL中有很重要的一个环节就是威胁建模,它的目的是为安全防护提供攻击威胁,相关信息的系统化分析,包括分析可能性最高的的攻击向量,最易受威胁的资产,攻击产生特征等内容。目前最主要的威胁建模思想有两种,一个是STRIDE,一个是CAPEC.

1.2.4 SIEM

SIEM(安全信息和事件管理)是一个由不同的监视和分析组件组成的安全和审计系统。一个完整的SIEM至少会包括以下功能:漏洞管理, 资产发现,入侵检测,行为分析,日志存储&检索,报警管理等。

1.2.5 UBA&UEBA

用户行为分析(UBA), 用户及实体行为分析(UEBA),UEBA是UBA的升级版,增加了主机、服务器和各种应用,UBA升级为UEBA说明一个事实:监视用户行为很重要,同时监视用户与之互动的资源同样重要。

1.2.6 SOAR

Security Orchestration, Automation and Response(SOAR)安全编排和自动化响应,Gartner 2017年提出的概念, 主要是通过服务自动化编排,来释放安全分析师的生产力,如钓鱼邮件,只要他把相关的分析过程录入到SOAR中,系统就可以帮助他自动化执行。

1.2.7 MDR

Managed Detection and Response Services, 托管检测与响应服务, MDR服务提供者提供端到端的服务,包括快速将非事件与严重事件分开的工具和专业知识。他们致力于精确找出真正的威胁,以减少误报。通过持续的监视和调查以及完整的包捕获,可以消除安全盲点,并在检测事件方面拥有更高的准确性,以遏制攻击、缓解破坏影响和快速补救。

1.2.7 RASP

RASP(实时应用程序自我保护)技术,将安全防护代码直接嵌入到应用程序中去,让应用程序具备自我免疫能力,实时检测和阻断安全攻击,当应用程序遇到特定漏洞和攻击时不需要人工干预就可以进行自动重新配置应对新的攻击。在程序执行期间,使程序能够自我监控和识别有害的输入和行为。 可以实现攻击检测、CVE漏洞覆盖、服务器安全基线检查。技术实现原理通过JDK1.5即提供JVM TI技术,在程序main方法运行前,jvm启动时添加-javaagent:参数调用使用lang.Instrument包编写agent程序后,以premain方式从而实现对java类的动态操作。而 jdk1.6agentmain的方式提供对虚拟机启动后的动态instrument和nativecode 的instrument。

1.3 终端安全

1.3.1 EDR

EDR(Endpoint Detection and Response:终端检测与响应)一直是终端安全领域的热门技术。EDR的重点不在于阻止漏洞利用和恶意软件,而在于监视终端以检测可疑活动,并捕获可疑数据以进行安全取证及调查。安全厂商正往终端安全套装中加入终端检测及响应(EDR)

收集、处理并分析所有终端活动。

EDR是“触发式”的。当行为分析、SIEM或UEBA规则被触发,EDR就会开始收集可疑系统上的行为数据。

1.3.2 加壳/脱壳

加壳是指利用特殊的算法,将EXE可执行程序或者DLL动态连接库文件的编码进行改变(比如实现压缩、加密),以达到缩小文件体积或者加密程序编码,甚至是躲过杀毒软件查杀的目的。目前较常用的壳有UPX,ASPack、PePack、PECompact、UPack、免疫007、木马彩衣等等。

1.3.3 逆向工程/防逆向

软件逆向工程(Software Reverse Engineering),是指从可运行的程序系统出发,运用解密、反汇编、系统分析、程序理解等多种技术,对软件的结构、流程、算法、代码等进行逆向拆解和分析,推导出软件产品的源处理过程、运行方法等。一般逆向的第一步就是脱壳,然后再做反编译。有矛就有盾,同样为了防止逆向,也产生了一些防逆向的安全产品,通过代码混淆等技术对代码提供防逆向能力,对抗软件破解、篡改、重打包、算法与协议逆向等威胁。

1.4 数据安全

1.4.1 数据脱敏

数据脱敏(Data Masking),又称数据漂白、数据去隐私化或数据变形。根据脱敏操作是否可逆,又分为两类:

可逆数据脱敏,包含 静态数据脱敏(SDM) 和动态数据脱敏(DDM)

不可逆数据脱敏,包含K匿名, 差分隐私等。

K匿名要求发布的数据中存在一定数量(至少为K) 的在准标识符上不可区分的记录,使攻击者不能判别出隐私信息所属的具体个体,从而保护了个人隐私 K反映了用户可承受的最大信息泄露风险。

差分隐私技术( DifferentialPrivacy )为了允许研究 者在不泄露个体信息(用 户隐私)的前提下对一个 数据集的整体(用户行为) 进行分析而研究出的加密手段。

1.4.2 数据泄漏

DLP( Data Leakage Prevention 数据泄露防护)技术,其核心能 力就是内容识别,通过识别实现 对数据的监控。内容识别包括关 键字、正则表达式、文档指纹、 数据库指纹、支持向量机等。

1.4.3 数据加密

数据加密(Data Encryption)技术是指将一个称明文经过加密钥匙 (Encryption key)及加密函数转换,变成无意义的密文,而接收方则将 此密文经过解密函数、解密钥匙(Decryption key)还原成明文。对称性加密算法: DES, AES等。非对称性加密算法: RSA

1.4.4 数字水印

数字水印技术(Digital Watermarking)技术是将一些标识信息(即数字水印) 直接嵌入数字载体(包括多媒体、文档、软件等)当中,达到确认内容创建者 和所有者、传送隐秘信息、判断载体是否被篡改等目的,常用于信息保护、防伪溯源、版权保护等。

2. 会议篇

2.1 HITBSECCONF

它的真实含义是“Hack In The Box ”, HITBSecConf 是一个由马来西亚吉隆坡和荷兰阿姆斯特丹举行的年度活动。每次活动都包括两天的培训课程——探索将来可能会出现的安全问题,和为期两天由知名行业领导者们主持的会议。

2.2 APPSEC EUROPE

AppSec Europe是一个叫做Open Web Application Security Project(OWASP)的非盈利组织举办的一年一度的会议,会议主旨就是为了推动世界范围内对软件安全的关注。

每届AppSec Europe会议都会通过以下多个环节来满足OWASP的使命,包括特色技术会谈、辩论会、培训性会议、实践工坊和行业先锋带来的专题演讲。

每次活动中还包括:招聘会、CTF靶场和供应商交易厅。

2.3 INFOSECURITY EUROPE

InfoSecurity Europe是欧洲规模最大、关注度最高的年度安全活动。因为可以免费入场,所以会议的声誉一直很高。

2.4 DERBYCON

一直让DerbyCon安全会议引以为傲就是它能为参会人员带来家的感觉。所以会议欢迎行业专家、安全爱好者或任何对安全感兴趣的人都来参加会议。 会议是以为期两天的培训开始的,培训内容包括:渗透测试、逆向工程、恶意软件分析、基础入侵等其他议题。紧随其后的将是持续两天的由令人印象深刻演讲者们带来的精彩演讲。

2.5 INFOSEC WORLD

每年InfoSec World都凭借着多样的演讲和最前沿企业信息安全技术和解决方案的展示吸引了大量与会人员。作为国际领先的信息技术审计和安全培训机构,MIS培训机构主办了这次活动。每一次InfoSec World都包括研讨会、会议、在线学习工坊和内部培训等活动。

2.6 SANS SERIES

SANS Series是由SANS机构赞助的,这是一个在世界范围内推动安全培训和认证的研究教育机构。SAN的项目包括短期能力强化,目前已经有超过165,000的安全专家。SANS机构还运营了SANS信息安全阅读室,由这里输出的原创研究论文包括86个类别。除此之外还有叫做网络风暴中心的安全预警和监控系统。

2.7 RSA CONFERENCE

当一个安全活动由于超过45,000的参会人员而不得不分成多个会议进行,这就很难不引起关注了。就算不看与会人数,RSA也为他们能提供这样一个平台而感到骄傲。安全专家会在会上带来他们最新的研究成果,让与会人员为即将面对的安全挑战做好准备。

2.8 BLACK HAT

如果你不知道BlackHat,说明你不在安全圈混。USA是主会场,议题质量和数量也是最高的,议题类型覆盖面也很广,它更强调行业内的技术主题。Black Hat美国大会已经连续开了18年了,作为世界上技术最强的安全会议代表,每次会上都会促进一个中立的供应商交易环境并且还会由企业董事会最受尊敬的安全专家选出来的顶级研究项目。今年的Black Hat美国大会今年将会在7月22——27日在美国拉斯维加斯的Mandalay Bay Resort and Casino举行。Black Hat系列会议每年都会在美国、欧洲和亚洲举行。

2.9 DEF CON

DEF CON创始于1993年,当时聚集了10家小型黑客网络。随着之后24年的逐渐发展,目前DEF Con已经是世界上存在时间最长并且规模最大的安全会议之一。2014年举办的第22届DEF CON上的参会人数已经超过14,500人。每一年的DEF CON都会提供一份激动人心的名单,名单上的演讲者都会在现场演示如何入侵。在今年的第25届DEF CON的会议主题是“技术的社区、探索和一些无意间的运用”,其中既有对着25年发展的回顾也有对未来的展望。

3. 公司及组织篇

3.1 Gartner

Gartner是一家独立的咨询公司,IT的很多领域都很有权威,当然也包括了安全行业。

3.2 网络威胁联盟(CTA)

3.3 OWASP

OWASP(Open Web Application Security Project),OWASP是一个非盈利的全球性安全组织,致力于应用软件的安全研究,OWASP被视为web应用安全领域的权威参考。OWASP每年会出一个OWASP Top 10 Web应用安全风险及防范。另外,WebGoat是OWASP组织研制出的用于进行web漏洞实验的应用平台,可以用于做各种漏洞演练。

4. 赛事篇

4.1 CTF

CTF(Capture The Flag)中文一般译作夺旗赛,在网络安全领域中指的是网络安全技术人员之间进行技术竞技的一种比赛形式。CTF起源于1996年DEFCON全球黑客大会,以代替之前黑客们通过互相发起真实攻击进行技术比拼的方式。发展至今,已经成为全球范围网络安全圈流行的竞赛形式。

CTF竞赛模式具体分为以下三类:

一、解题模式(Jeopardy)

通过互联网或者现场网络参与,这种模式与ACM编程竞赛类似,以解决网络安全技术挑战题目的分值和时间来排名,通常用于在线选拔赛。题目主要包含逆向、漏洞挖掘与利用、Web渗透、密码、取证、隐写、安全编程等类别。

二、攻防模式(Attack-Defense)

在网络空间互相进行攻击和防守,挖掘网络服务漏洞并攻击对手服务来得分,修补自身服务漏洞进行防御来避免丢分。

三、混合模式(Mix)

结合了解题模式与攻防模式的CTF赛制。

4.2 Pwn类破解赛

国际上最权威的破解赛就是Pwn2Own。

6.标准规范篇

6.1 DSMM

7.合规篇

7.1 等保2.0

等保全称为“网络安全等级保护”,是指对网络和信息系统按照重要性等级分级别保护的一种工作。安全保护等级越高,安全保护能力就越强。2018年公安部发布了等保2.0,并纳入《中华人民共和国网络安全法》,反正就是要求网络运营者建立并落实重要数据和个人信息安全保护制度。

7.2 GDPR

2018年5月25日 GDPR(General Data Protection Regulation; 一般数据保护条例) 正式生效

7.3 PCI-DSS

支付卡行业 (PCI-Payment Card Industry) 数据安全标准 (DSS-Data Security Standard) 是一组全面的要求,旨在确保持卡人的信用卡和借记卡信息保持安全,而不管这些信息是在何处以何种方法收集、处理、传输和存储。这个蚂蚁做支付相关的同学应该比较清楚,用户的信用卡信息是不能落地存储的,需要存储在PCI域内。

8 工具篇

8.1 Burpsuite

Web安全工具, 用于攻击web 应用程序的集成平台,包含了许多工具。Burp Suite为这些工具设计了许多接口,以加快攻击应用程序的过程。所有工具都共享一个请求,并能处理对应的HTTP 消息、持久性、认证、代理、日志、警报。

8.2 AppScan

和Burpsuite功能类似,报告输出能力强。

8.3 Nmap

Nmap(NetworkMapper)是一款功能强大连接端口扫描软件。Nmap可以做主机发现(Host Discovery)。端口扫描(Port Scanning),识别端口上运行的应用程序与程序版本。操作系统侦测,识别目标机的操作系统类型、版本编号及设备类型。防火墙/IDS规避(Firewall/IDS evasion)等功能。